Comme dans le reste du monde, les cyberattaques se multiplient en France, avec une ampleur inédite. Désormais, elles sont capables de paralyser et de désorganiser une société, voire un territoire, pendant plusieurs semaines.

Les chiffres sont éloquents : alors qu’elles sont devenues une cible privilégiée pour les cybercriminels, près de 1 TPE/PME sur 2 fait faillite dans les 18 mois qui suivent un piratage informatique (source).

Dans ce contexte, il y a urgence à sensibiliser et à guider les petites structures vers un véritable niveau de maturité cyber adapté à leurs besoins techniques et à leurs enjeux financiers.

C’est pour cela que Guiddy, le partenaire des TPE/PME, démystifie et démocratise l’audit de cybersécurité.

Confidentiel et accessible, il fournit des solutions et un plan d’action efficace pour réduire au maximum le risque numérique.

Pour beaucoup, la cybersécurité est encore un énorme sac de nœuds, avec des coûts financiers importants… Pourtant, il existe des solutions accessibles à tous pour commencer à se protéger simplement !

Nicolas Thore, le fondateur de Guiddy

Un diagnostic cybersécurité à 360°

Guiddy évalue sans intrusion, à partir de données publiques sur Internet, l’exposition aux risques cyber des TPE/PME.

Avec un objectif : faire un état des lieux de leur niveau de maturité cyber et renforcer celui-ci en utilisant une approche novatrice et adaptée.

Cette approche permet ainsi de :

- Intégrer les besoins particuliers de chaque structure, tout en évaluant leur degré de vulnérabilité sur les sujets de cybersécurité.

- Définir un accompagnement optimal.

- Transformer la cybersécurité en nouvel avantage compétitif : l’écosystème de l’organisation a une preuve de sa maturité cyber et de son appréhension de la gestion des risques.

Une approche adaptée aux attentes des TPE/PME

La personnalisation. Une feuille de route opérationnelle sur mesure est élaborée pour fournir des recommandations adaptées aux besoins et aux finances de chaque entreprise, afin de consolider leur résilience.

Le côté humain et la relation de confiance. Fidèle à sa philosophie, Guiddy refuse les formations longues et ennuyeuses, ou les documents illisibles et incompréhensibles ! L’agence propose avant tout des moments d’échange avec à l’appui des documents simples et lisibles, illustrés d’informations propres à chaque entreprise et chaque entité.

Le pragmatisme. Tout ce processus se déroule dans un cadre simple, bienveillant et totalement confidentiel. Il se clôture par un plan d’action rapide et facile à mettre en place, avec la possibilité de poursuivre par un accompagnement sur mesure.

La Sensibilisation : un véritable enjeu de confiance et de pérennité

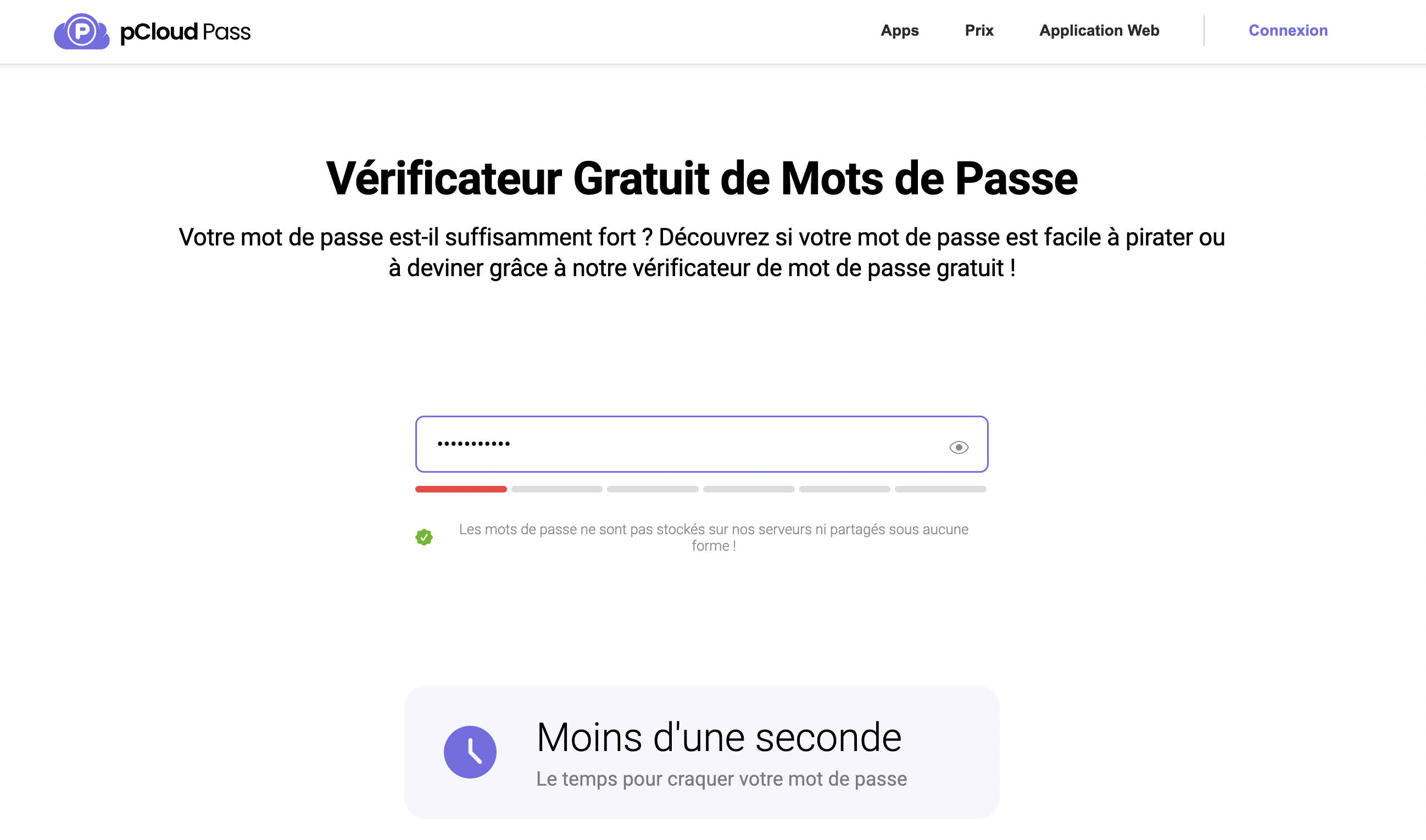

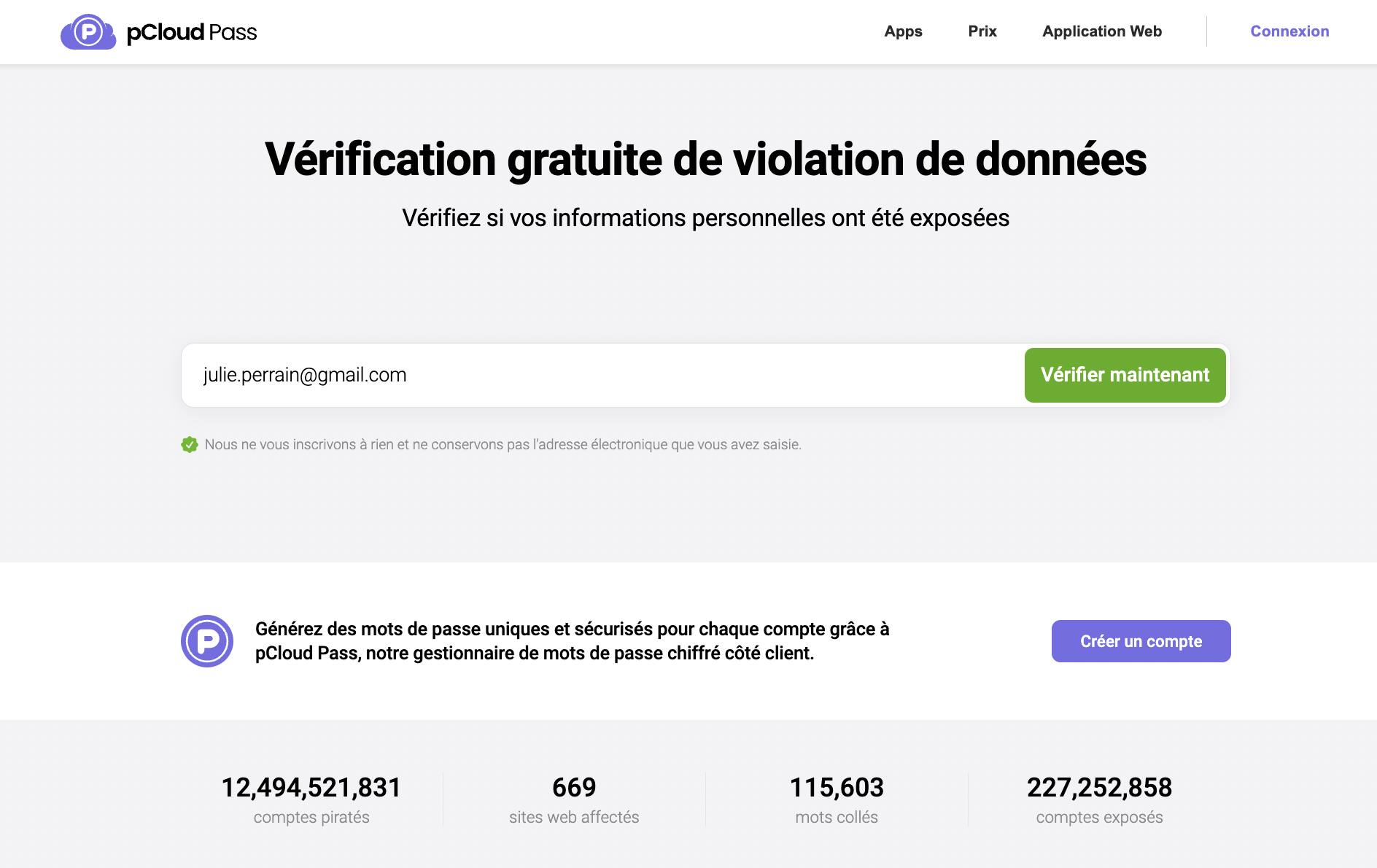

Savez-vous que 80% des failles sont dues à une erreur humaine ? Or les cyberattaques peuvent paralyser et désorganiser une entreprise pendant des semaines…

L’erreur serait pourtant d’accabler les utilisateurs ! Guiddy propose de créer une autre dynamique en leur donnant véritablement confiance.

En leur expliquant pourquoi et comment (bien) faire, les collaborateurs peuvent devenir le 1er pilier de la cybersécurité en entreprise.

Guiddy propose donc une formation courte de 4 heures, en présentiel et à distance, pour transmettre de façon ludique aux équipes les bonnes pratiques de cybersécurité. En renforçant leurs compétences, il est en effet possible de réduire les risques d’incidents de façon significative.

Guiddy, le GPS de la cybersécurité des TPE/PME

Parce que les petites et moyennes entreprises sont les plus vulnérables et les moins informées, voire intéressées, aux sujets liés à la cybersécurité, Guiddy a développé une expertise unique pour les accompagner dans le pilotage de leur structure.

Sa force ? Les aider et les guider au quotidien, en simplifiant toutes ces problématiques et en mettant l’accent sur la formation en groupe des employés.

Un livre blanc est d’ailleurs disponible pour expliquer aux dirigeant.e.s comment protéger l’avenir numérique de leur organisation.

Les (grands) petits plus

Une réponse adéquate et personnalisée en fonction des besoins de chaque structure.

Une approche humaine, avec un réel suivi et une implication personnelle. L’idée est que tout le monde y gagne, en ayant notamment la satisfaction d’être protégé et en ayant les connaissances suffisantes pour ne plus être vulnérable.

L’accessibilité et la transmission. Guiddy apporte et transmet des informations simples, compréhensibles. Au-delà des moyens technologiques, c’est aussi du savoir et de l’apprentissage sur la cybersécurité qui sont partagés.

Un esprit de famille. Au sein de Guiddy, Nicolas Thore reproduit les expériences positives qu’il a vécues auparavant et il s’attache à incarner les valeurs qu’il souhaite véhiculer.

Prévenir les cyberattaques avant qu’elles ne surviennent

Quitteriez-vous votre domicile en sachant que votre serrure est défaillante ? Conduiriez-vous sans assurance automobile ?

La réponse est un franc “non”, car ces dispositifs sont essentiels pour garantir votre sécurité et votre tranquillité d’esprit.

Pourquoi ne pas accorder les mêmes préoccupations à la sécurité de son entreprise ?

Au même titre qu’une alarme habitation ou une assurance auto nous paraît naturelle et indispensable, la cybersécurité doit faire partie intégrante de la vie de l’entreprise. Elle constitue une protection préventive vitale, assurant la pérennité de votre entreprise face aux menaces et aux intrusions numériques.

Restons préventifs, restons en sécurité !

À propos de Nicolas Thore

Nicolas Thore est titulaire d’un diplôme de Chef de projet informatique, orienté vers le développement et les projets web.

Il lance ensuite sa première aventure entrepreneuriale : la société Sympel-net, spécialisée dans la création de sites internet.

Après quelques années et une crise économique, mais riche d’une expertise managériale, il décide de reprendre un rôle plus conventionnel de DSI en tant que salarié. Pendant une quinzaine d’années, Nicolas explore donc différents secteurs d’activités tels que le domaine médical, la sûreté internationale, l’industrie, ou encore le e-commerce.

Autant d’expériences qui ont un point commun : Nicolas a toujours été en éveil (ou extrêmement vigilant) sur le sujet de la cybersécurité. Durant l’épisode Covid, il a notamment constaté de nombreux changements au niveau informatique. De plus, l’évolution des systèmes connectés a profondément transformé les habitudes de travail.

L’explosion des cyberattaques a mis en lumière les lacunes existantes en matière de sécurité informatique au sein des TPE/PME.

Écoutant son envie d’entreprendre, Nicolas lance alors Guiddy pour répondre à ce besoin pressant de protection, de sécurisation des données et des systèmes informatiques de façon adaptée aux TPE/PME qui peuvent s’y perdre.

En savoir plus

Site web : https://guiddy.fr/

LinkedIn : https://www.linkedin.com/in/nicolas-thore-cybersecurite-pentest-test-intrusion/

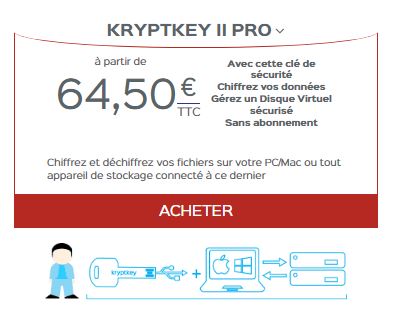

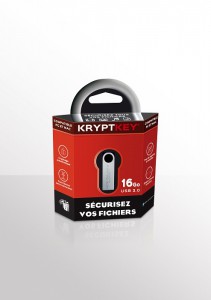

KryptKey est une innovation 100% française qui garantit une sécurité optimale et qui est disponible avec ou sans connexion internet. L’utiliser est un jeu d’enfant puisqu’il n’y a même pas besoin d’installer un logiciel !

KryptKey est une innovation 100% française qui garantit une sécurité optimale et qui est disponible avec ou sans connexion internet. L’utiliser est un jeu d’enfant puisqu’il n’y a même pas besoin d’installer un logiciel !

C’est très simple !

C’est très simple !